서울시 직원 사칭 해킹 메일...북한 '김수키' 동일 IP / YTN

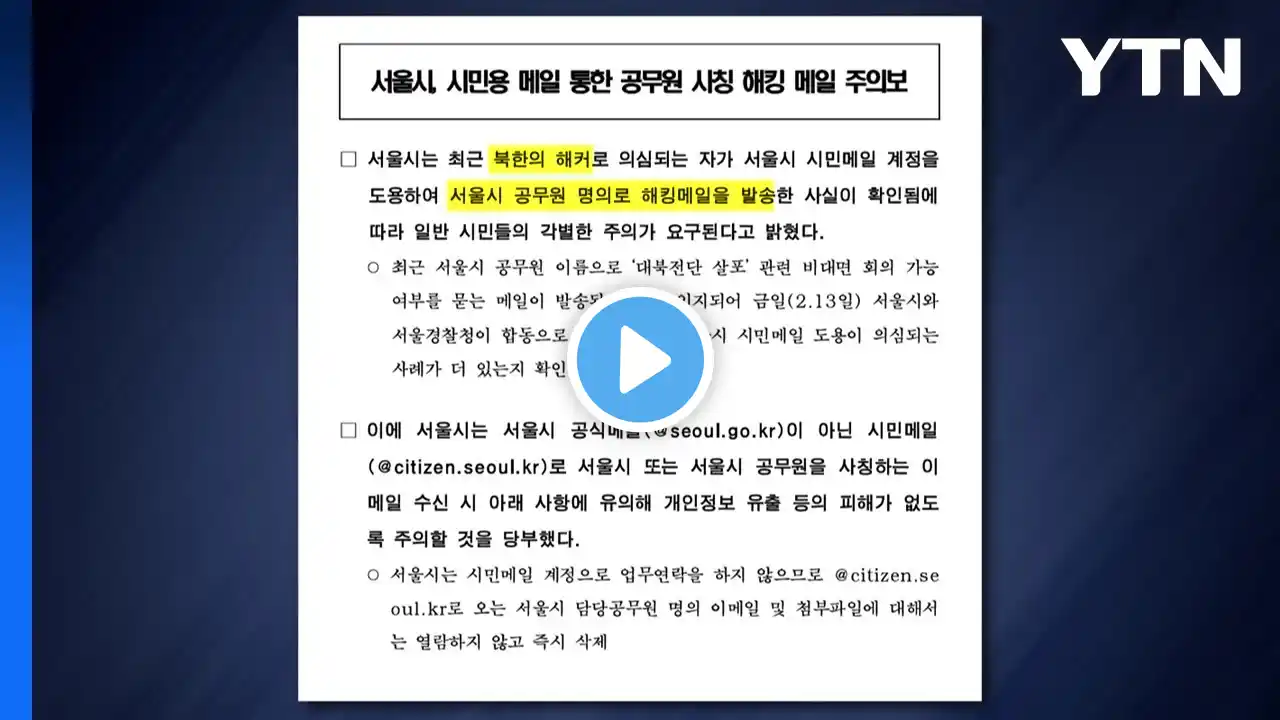

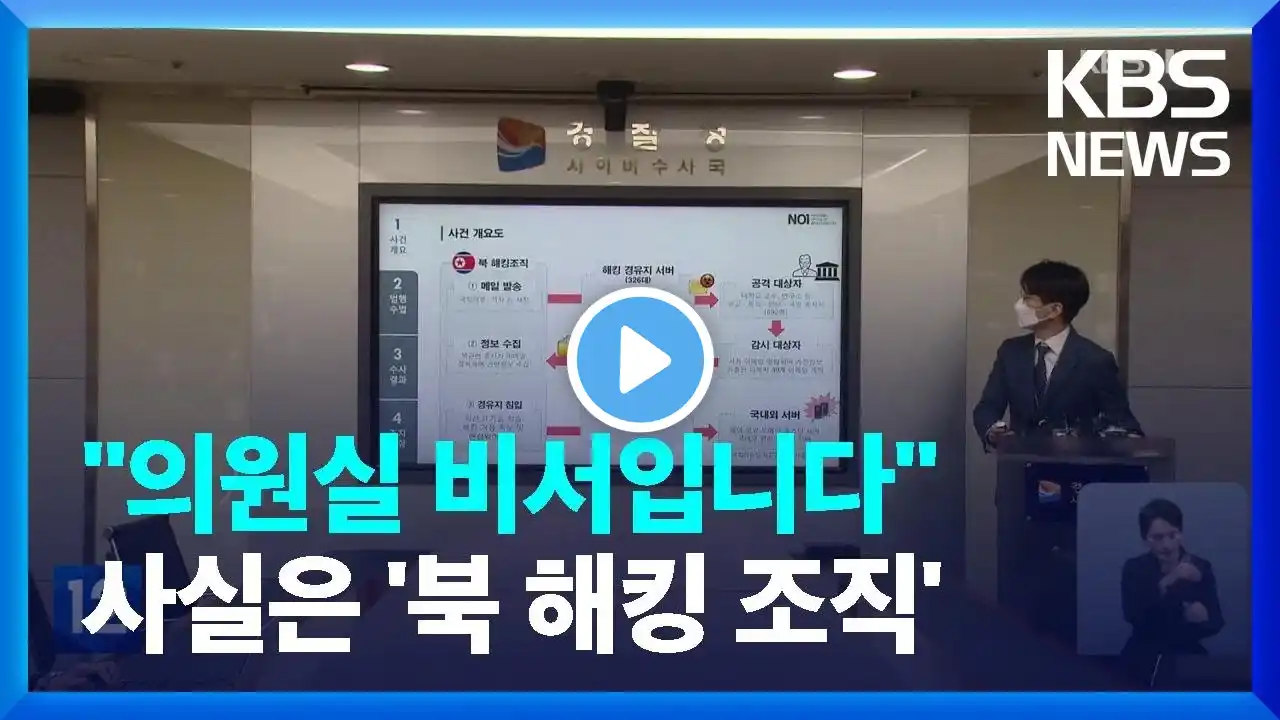

[앵커] 북한 해커로 의심되는 세력이 서울시 직원을 사칭해 피싱 범죄를 꾀한 정황이 포착됐습니다 경찰은 해킹 과정에 사용된 IP 주소가 북한 해커조직인 '김수키'가 과거 사용한 것과 같은 것으로 보고 연관성을 추적하고 있습니다 표정우 기자가 보도합니다 [기자] 서울시 홈페이지에 가입하면 만들 수 있는 시민계정 지난달 이 계정 일부가 해킹돼 서울시 공무원 이름으로 대북전단 살포와 관련해 비대면 회의가 가능한지를 묻는 메일이 불특정 다수에게 발송된 사실이 파악됐습니다 게다가 이 메일에는 악성코드가 숨겨진 파일이 첨부된 것으로 확인돼 경찰이 수사에 나섰습니다 경찰은 서울시청을 압수수색해 북한 해커가 사용한 것으로 추정되는 서울시 이메일 계정 정보를 확보했는데 해킹에 사용된 IP 주소를 살펴봤더니 북한의 '김수키'가 과거 범행에 썼던 IP 주소와 동일했습니다 '김수키'는 북한 정찰총국 산하 해커조직으로 지난 2014년 원자력발전 도면이 유출된 한국수력원자력 해킹 사건으로 국내에 알려졌습니다 최근인 2022년엔 탈북자 출신 태영호 전 국회의원 사칭 메일을 뿌렸습니다 이에 경찰은 이번 해킹 사건과 '김수키' 그룹과의 연관성을 조사하고 있습니다 다만 다른 조직에서도 해당 IP 주소를 사용할 수 있는 만큼 '김수키' 소행이라고 단정하진 않고 이메일 계정 정보를 신중하게 분석 중입니다 해킹 메일 주의보를 발령한 서울시는 공식메일이 아닌 시민메일 계정으로 온 이메일을 받았다면 열람하지 말고 즉시 삭제해 달라고 당부했습니다 만약 사칭 이메일로 인한 피해가 발생했다면 경찰청이나 서울시 정보시스템과에 신고해야 합니다 YTN 표정우입니다 영상편집 : 변지영 YTN 표정우 (pyojw0323@ytn co kr) ※ '당신의 제보가 뉴스가 됩니다' [카카오톡] YTN 검색해 채널 추가 [전화] 02-398-8585 [메일] social@ytn co kr ▶ 기사 원문 : ▶ 제보 하기 : ▣ YTN 유튜브 채널 구독 : ⓒ YTN 무단 전재, 재배포금지 및 AI 데이터 활용 금지